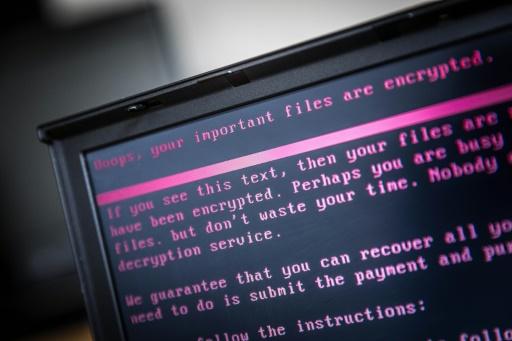

Llamados a reforzar la ciberseguridad tras un nuevo ataque mundial

Los llamados a reforzar la ciberseguridad se multiplicaron este miércoles tras una nueva ola de ataques del tipo ‘ransomware’, iniciada en Ucrania y Rusia, que contaminó a miles de ordenadores de todo el mundo, perturbando capitales infraestructuras y a multinacionales de varios países.

Este nuevo programa maligno de chantaje o secuestro (‘ransomware’, que viene de ransom: rescate), que bloquea los ordenadores hasta el pago de 300 dólares en moneda virtual, refleja la vulnerabilidad de numerosas organizaciones, según los analistas.

Afectó, por ejemplo, a los controles en el sitio del accidente nuclear de Chernóbil, el aeropuerto de Kiev, el puerto de Bombay o las oficinas de multinacionales en particular en Europa y Estados Unidos.

La agencia policial europea Europol afirmó este miércoles que esta nueva ola de ataques es similar a la producida en mayo por el ‘ransomware’ WannaCry , aunque parece «más sofisticada», en expresión de su director, Rob Wainwright.

Los ataques de mayo y de esta semana «subrayan la importancia de reforzar nuestras ciberdefensas, y es lo que estamos haciendo» afirmó este miércoles el secretario general de la OTAN, Jens Stoltenberg.

La Alianza Atlántica decidió hace tiempo que el ciberespacio se convirtiera en un «ámbito operativo», lo que quiere decir que un ataque que se produjera en ese ámbito podría desencadenar la aplicación del artículo 5 de su tratado, que prevé que los países acudan en ayuda de un aliado objeto de agresión.

Para el Kremlin, este nuevo ataque confirma que «la existencia de semejante peligro exige una cooperación a nivel internacional». «Ningún país puede hacer frente en solitario a la amenaza de ciberataques» dijo su portavoz, Dimitri Peskov.

En total, más de 2.000 usuarios se han visto afectados, inicialmente en Ucrania y Rusia, según Kaspersky Labs. Este especialista de la seguridad informática con sede en Rusia había estimado que este programa de secuestro no era una nueva versión del virus Petya -que ya operó el año pasado-, a diferencia de lo que opinan otros especialistas.

El ataque, que comenzó contra empresas ucranianas y la petrolera rusa Rosneft, afectó luego en Europa a otras compañías mundiales como el transportista marítimo danés Maersk, el grupo alemán Beiersdorf, el laboratorio estadounidense Merck, el grupo francés de materiales de construcción Saint-Gobain, o el publicista británico WPP.

Los problemas de Maersk afectaron a los puertos de Bombay -el mayor de India- y de Rotterdam, el más activo de Europa, que tuvo que gestionar manualmente la actividad de los contenedores.

– Chernóbil afectado –

En Ucrania, el primer ministro, Volodymyr Groïsman, habló de un ataque sin precedentes y reforzó las medidas antiterroristas.

El Gobierno dijo sin embargo este miércoles que el ataque había sido «parado». «La situación está bajo control total de los especialistas en ciberseguridad, que trabajan para restaurar los datos perdidos», indicó en un comunicado.

Los bancos de este país tuvieron problemas para atender a sus clientes y llevar a cabo operaciones. Ello afectó al metro de Kiev que no pudo aceptar pagos con tarjeta bancaria «por culpa del ciberataque».

Este servicio ya fue restablecido este miércoles, igual que las pantallas de información de vuelos aeropuerto de Kiev.

En la siniestrada central nuclear de Chernóbil -donde se produjo en 1986 la peor catástrofe nuclear civil de la historia-, la medida del nivel de radiación debía ser efectuada de momento por técnicos en lugar de ser evaluada informáticamente.

El 12 de mayo, otro ‘ransomware’, el virus Wannacry, afectó a cientos de miles de ordenadores en el mundo entero, y paralizó los servicios de salud británicos (NHS), así como las fábricas del gigante automovilístico francés Renault. Los autores de este programa también pedían un rescate para desbloquear los ordenadores.

El editor estadounidense de antivirus Symantec atribuyó aquel ciberataque al grupo de piratas informáticos Lazarus, sospechoso de actuar en connivencia con Corea del Norte. No obstante, Pyongyang desmintió cualquier vínculo con el incidente.

Según otro editor del mismo país, McAfee, el nuevo virus utiliza la misma técnica que WannaCry pero añadiendo un dispositivo que permite infectar ordenadores equipados con correctivos a los fallos de Windows, que habían facilitado su contaminación.